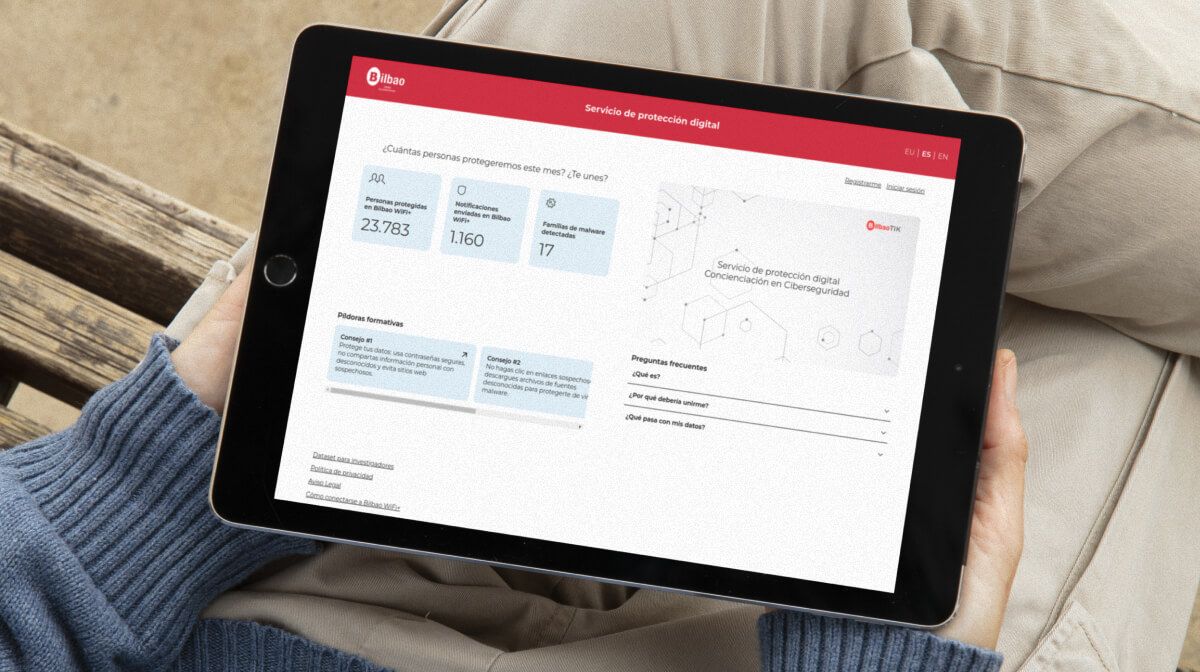

Irontec renueva su cartera de servicios con una oferta integral de soluciones tecnológicas avanzadas

En el marco de una estrategia de crecimiento y expansión a nivel nacional, Irontec renueva su cartera de servicios con una oferta integral de soluciones tecnológicas avanzadas.